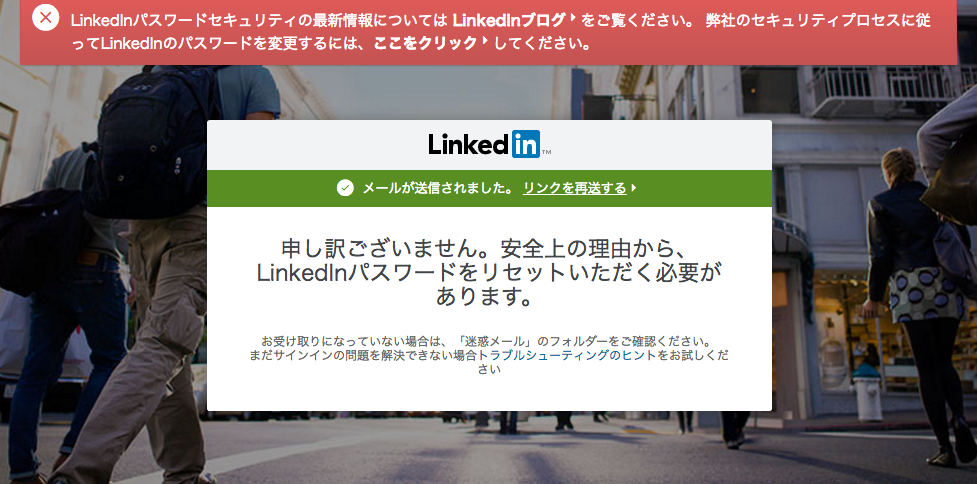

LinkedInの情報流出がヤバイ件(早めの対策を)

かいつまんでいうと

当初650万人⇒1億1700万人へ訂正

LinkedInの2012年の情報流出、新たに1億1700万人のパスワードが闇市場で流通(ITmedia)

Motherboardなどの報道によると、闇市場でこのほど、2012年の事件で流出したLinkedInのユーザー約1億1700万人の電子メールとパスワードを含むアカウント情報が5ビットコイン(約2200ドル相当)で売りに出された。パスワードはSHA-1を使ってハッシュ化されているものの、強度を高めるためのソルトは行われていなかったという。

だそうですよ。おいおい。

こりゃ大変!ってか、2012年の流出時に全然把握してませんでした。

そして

私も流出被害者だったようで、、、

しかも

お恥ずかしながら、単純なパスワードかつ、結構使い回しているものアドレス&パスワードでした。

この流出事件の一番ヤバイ問題点は

- 電子メール×パスワードがセットで流出。

- パスワードはハッシュ化されていたが、信頼度の低いSHA-1アルゴリズム。

ハッシュ化がよくわからない人はググりましょう。

かいつまんでいうと、簡単な英単語や数字の羅列は既に解読されていると考えて良いということです。

英単語や数字の簡単な組み合わせのパスワードを使っていた人は、試しにSHA1ハッシュ - オンラインSHA1ハッシュジェネレータでSHA1ハッシュし、生成された乱数列を今度はSHA-1 conversion and SHA-1 reverse lookupで戻してみましょう!

もとの文字列に戻ってしまう場合は、もうお察しです。

かくいう私、元に戻るような簡単なPasswordをリンクドインでは使っておりました。。。

幸いにも同じメールアドレス×パスワードの組み合わせを他のサイトで使いまわしてはいなかったので、まあいいかってところですが。↓↓↓

LinkedInの登録メアド×PASSを他のサイトでも使い回していた人は今すぐ他サイトのアイパス(特にパスワード)を変更しましょう

ということでした。

Amazonをはじめ、各種ネットショップなんかで同じ、または近い組み合わせのアイパス利用していると、不正にログインされた挙句、登録されたカード情報を使ってバンバン買い物されてしまいます。ネットショップに限らず、各種SNSも侵入されると、繋がっている友人に迷惑かけますよ。っと。

LinkedIn、、そういえば随分ログインせずに放置していましたが、この際退会しよう。

これにかぎらず、

- むやみやたらといろんなサービスに登録しない。吟味する。

- 同じメアド/ID/パスワードの組み合わせでいろんなサービスに登録しない

- 2段階認証の利用/定期的なパスワード変更

上記のような対策は積極的に実施しましょう。